Wie war das? Immer, wenn man versucht, die Zukunft zu planen, fällt im Hintergrund das Schicksal lachend vom Stuhl.

Also, liebe Schutzhelmfans, ich hatte viele kleine feine Themen für das Security-Briefing im Oktober - aber dann hat die EU am 15. September den Entwurf für ihren Cyber Resilience Act veröffentlicht. Das Thema kann man ganz schlecht halbherzig abfrühstücken, also holen Sie sich noch einen Kaffee und einmal tief Luft: Das wird jetzt ein dickeres Brett. Daneben ist diesen Monat nur noch Platz für ein paar Lesehinweise und ein Kongresshinweis - natürlich in Brüssel. Sie merken schon: Dieses Briefing hat einen kräftigen EU-Vibe.

So, Kaffee dampft? Auf geht's.

In dieser E-Mail gibt es Neuigkeiten und Lesestoff zu folgenden Themen:

- EU Cyber Resilience Act

- atp magazin 9/2022 nur zum Thema OT-Security

- NAMUR-Veröffentlichung: "Angriffserkennung nach IT-Sicherheitsgesetz 2.0"

- IECON-Kongress in Brüssel

1. EU Cyber Resilience Act

Es waberte im vergangenen Monat durch die Presse: Am 15. September hat die EU einen Vorschlag für den Cyber Resilience Act (CRA) veröffentlicht. Die EU-Kommission selbst beschreibt den Entwurf als “first ever EU wide legislation of its kind” - und das kann man durchaus so sehen. Wenn der CRA kommt, wird es nämlich erstmals Security-Pflichten für Hersteller geben. Und "Pflichten" meint wirklich nicht "wäre schön, wenn ihr das mal angeht", sondern "du darfst dein Produkt sonst in der EU nicht verkaufen".

Als Rechtsrahmen soll ein in der EU bewährtes Vehikel genutzt werden: Das CE-Kennzeichen. So wie Ihnen auf Sonnenbrillen ein CE-Kennzeichen versichert, dass Sie mit der Brille nicht nur cooler aussehen, sondern tatsächlich Ihre Augen vor UV-Strahlen schützen, so soll ein CE-Kennzeichen auf digitalen Produkten versichern, dass diese frei von bekannten Schwachstellen sind und Security-Aspekte bei Ihrer Entwicklung berücksichtigt und dokumentiert wurden. Das ist kein Pappenstiel. Es würde Security als offizielle Produkteigenschaft

Bonus: Besonders strenge Regeln gibt es für OT-Komponenten und solche, die in kritischen Infrastrukturen eingesetzt werden.

Ich habe die 87 Seiten CRA-Gesetzesentwurf plus 16 Seiten Anhänge für Sie gelesen und meine Erkenntnisse zusammengeschrieben. Wenn ich das alles in diese E-Mail kopiert hätte, kämen Sie aus dem Scrollen aber gar nicht mehr raus - deswegen verlinke ich Ihnen stattdessen den Text auf deutsch und englisch:

2. atp magazin 9/2022 nur zum Thema OT-Security

Ich lege mich fest: Das Thema Security nimmt auch in der Automatisierungstechnik an Bedeutung zu. Warum ich mir da so sicher bin?

Das wichtigste deutchsprachige Magazin zum Thema Automatisierungstechnik hat diesen Monat eine Ausgabe nur zum Thema Cybersecurity herausgebracht. Und es wirklich nicht so, dass Security der Aufmacher fürs Cover ist (wie soll man auch sonst einen Vorwand finden, ein Cover komplett schwarz zu färben?), sondern das Heft ist wirklich prall gefüllt mit lesenswerten Beiträgen zum Thema OT-Security.

Klar, da mussten wir mitmachen: Mit dabei ist ein Hauptbeitrag aus unserem Forschungsteam (Emre Tastan, Martin Mertens, Alexander Horch, Jochen Ritter, Rainer Drath, Alexander Fay) zum Thema Security by Design. In zwei Teilen (der zweite Teil im nächsten atp magazin im Oktober) stellen wir unser Konzept "Automation Security by Design Decisions" vor. Teil 1 in dieser Ausgabe analysiert die vier Arten, auf die Security in den Automation-Engineering-Workflow integriert werden kann und ihre Vor- und Nachteile.

Und dann sind wir noch mit einem redaktionellen Beitrag vertreten, der die Modellierung von Security-Engineering-Artefakten mit AutomationML beleuchtet.

Also, klare Leseempfehlung - für das ganze Magazin, nicht nur unsere Beiträge. Man kann übrigens ein kostenloses Probeheft des atp magazins bestellen (Link im Lesestoff). Für Security-Fans hat es sich noch nie mehr gelohnt als in diesem Monat.

3. NAMUR-Veröffentlichung "Angriffserkennung nach IT-Sicherheitsgesetz 2.0"

Nach dem Deep Dive in die Security-Regulierung für Hersteller im Cyber Resilience Act schauen wir nun noch einmal auf die Betreiber.

Im August-Briefing haben wir uns schon einmal umfangreich mit den Systemen zur Angriffserkennung befasst, die KRITIS-Betreiber gemäß IT-Sicherheitsgesetz 2.0 einsetzen müssen. Im Zuge dessen habe ich auch angekündigt, dass ein NAMUR-Papier in Arbeit ist, das verschiedene Methoden der Angriffserkennung gut strukturiert und praktisch hilfreich aufbereitet und erklärt.

Nun, dieses Papier, in NAMUR-Sprech eine "AK-Praxis", ist nun veröffentlicht und kann kostenlos heruntergeladen werden (Lesestoff-Link).

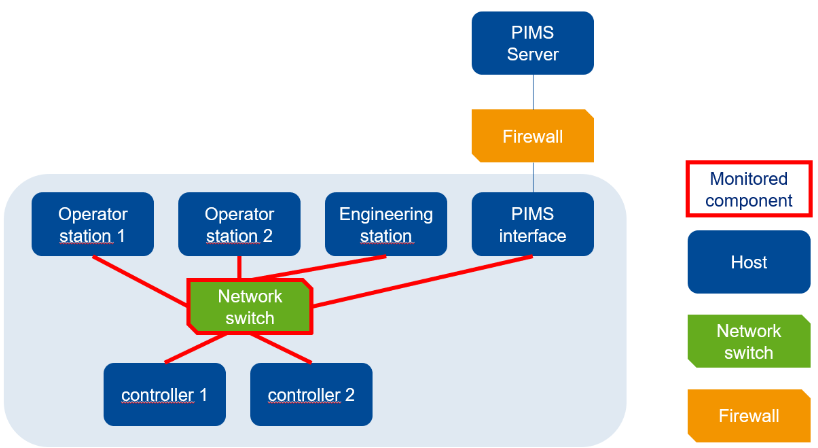

Die Lektüre lohnt sich. Abseits von Produktempfehlungen und Marketingsprech analysiert das Papier, welche tehnischen Methoden zur Angriffserkennung beitragen können. Für alle vier Methoden (Ingress-Egress-Monitoring, Lean Monitoring, Network Based Monitoring, Host Based Monitoring) gibt es einen Steckbrief inklusive Prinzipskizze und Beschreibung. Unten sehen Sie beispielhaft die Prinzipskizze für das Network Based Monitoring.

Das Dokument hilft sehr beim Gedanken-Ordnen, wenn Sie sich gerade einen Weg durch den Produktdschungel im Security-Monitoring bahnen müssen.

4. IECON-Kongress in Brüssel

Zum Abschluss noch ein kurzer Veranstaltungshinweis: Am 19. Oktober bin ich in Brüssel bei der IECON 2022, oder auf schlau: "48th Annual Conference of the IEEE Industrial Electronics Society". Sollte jemand von Ihnen dort sein, kommen Sie doch "hallo" sagen!

Wir stellen in Brüssel erstmals Ergebnisse unsere Forschung zu Security by Design auf einer internationalen Bühne vor. Es geht um "Security by Design Integration Mechanisms for Industrial Control Systems".

In Kurzfassung habe ich hier schon einmal beschrieben, was es damit auf sich hat (hier auf Englisch).

Zum Vortrag gibt es natürlich auch ein (englischsprachiges) Paper im Tagungsband - das verlinke ich Ihnen wie gewohnt in einem der kommenden Schutzhelmbriefings.

Stay secure!

Sarah Fluchs