Liebe Freunde des gepflegten Schutzhelms, schon wieder ist ein Jahr vorbei. Dies ist das letzte HardHats-Briefing für 2022 und ich verabschiede mich mit reichlich Lesestoff in die Winterpause. Unter anderem hat die Politik Ende November noch mal so richtig Gas gegeben (pun not intended), was die Regulierung kritischer Infrastrukturen angeht. Damit ist schon klar: 2023 werden uns die Themen nicht ausgehen. Und im Mai haben wir sogar die Chance, über alle unsere Themen von Angesicht zu Angesicht zu diskutieren – beim „Security unter Kontrolle“.

Kommen Sie alle gut rüber ins neue Jahr, es war mir ein Fest!

In dieser E-Mail gibt es Neuigkeiten und Lesestoff zu folgenden Themen:

- KRITIS-Regulierung: NIS2, RCE, KRITIS-Dachgesetz, IT-Sicherheitsgesetz 3.0

- BSI-Lagebericht 2022: Plädoyer für präventive Sicherheitsmaßnahmen

- Die neue ISO/IEC 27001 ist da – und jetzt?

- „Defensible Architecture“ – neues SANS-Whitepaper

- NAMUR-Positionspapiere zur Verwaltungsschale

- Security unter Kontrolle: Das Programm steht!

1. KRITIS-Regulierung: NIS2, RCE, KRITIS-Dachgesetz, IT-Sicherheitsgesetz 3.0

Wir hatten uns doch gerade erst durch das IT-Sicherheitsgesetz 2.0 gearbeitet, oder? Nun kommt offenbar eine ganze Änderungswelle auf die Betreiber kritischer Infrastrukturen zu.

Apropos Betreiber kritischer Infrastrukturen: Wenn die Gesetze so kommen, wie man momentan munkelt, dann wird der Kreis der KRITIS-Betreiber zukünftig deutlich größer.

Ende November kamen die Nachrichten Schlag auf Schlag und es ist schwierig, den Überblick zu behalten, was wo (vielleicht? sicher? irgendwan?) reguliert wird. In aller Kürze:

1 – EU: NIS2-Direktive, RCE-Direktive:

Keine ungelegten Eier mehr: Die NIS2-Direktive, eine wichtige EU-Richtlinie zu Cybersecurity kritischer Infrastrukturen, ist seit 28. November sowohl vom EU-Parlament als auch vom EU-Rat verabschiedet und tritt in den nächsten Tagen in Kraft. Dort wird unter anderem der Begriff „KRITIS“ deutlich weiter gefasst als bisher: Sie sieht 18 Sektoren vor, sowie Betroffenheitskriterien wie Unternehmensgröße, Umsatz oder nationale Monopolstellung. Die Mitgliedsstaaten haben 21 Monate, um NIS2 in nationales Recht zu überführen.

Auch schon ein ziemlich gelegtes Ei: Die RCE-Direktive (Resilienz kritischer Infrastrukuren, auch als CER-Richtlinie bekannt), hat am 22. November ebenfalls das EU-Parlament passiert.

Beide Richtlinien müssen also 2024 in nationales Recht umgesetzt sein – da werden wir also 2023 viel zu verfolgen, kommentieren und diskutieren haben... Zum Warmwerden finden Sie eine kurze Übersicht über die Inhalte findet in Lesestoff 1.

2 – DE: KRITIS-Dachgesetz:

Fast zeitgleich mit der Verabschiedungswelle bei den EU-Richtlinien berichtete das Handelsblatt (paywall), dass das deutsche Innenministerium ein KRITIS-Dachgesetz plant. Weitere einordnende Texte finden sich bei heise und netzpolitik. Wie immer lesenswert ist auch die juristische Analyse von Prof. Dr. Dennis-Kenji Kipker. Wer lieber am Originaltext bleibt: Er hat auf seinem Blog auch den wörtlichen Entwurf für das KRITIS-Dachgesetz veröffentlicht (Lesestoff 2). Mit schlanken 6 Seiten ist das gut lesbar.

Wann das Dachgesetz verabschiedet werden soll, ist Spekulation – irgendwann nächstes Jahr wohl. Unübersehbar ist jedenfalls, dass das KRITIS-Dachgesetz Aspekte aus den neuen EU-Direktiven (s.o.) vorwegnimmt.

Wenn das Gesetz so kommt, gibt es bald viel mehr Betreiber kritischer Infrastrukturen. Einerseits, weil Sektoren dazukommen sollen, andererseits, weil in den bestehenden Sektoren mehr Betreiber als KRITIS gelten sollen.

Auch interessant: Das Bundesamt für Bevölkerungsschutz und Katastrophenhilfe (BBK) soll die zuständige Behörde für den physischen Schutz kritischer Infrastrukturen werden und mit dem Bundesamt für Sicherheit in der Informationstechnik (BSI) zusammenarbeiten, das für den Cyber-Teil verantwortlich ist.

3 – DE: IT-Sicherheitsgesetz 3.0

So schnell geht das: IT-Sicherheitsgesetz 2.0 gibt es erst seit Mai 2021, und schon ist es„old news“, ab jetzt spekulieren wir über Version 3.0. (Alle Software-Entwickler, die sich üblicherweise mit Release 2.0.2.3.15 herumschlagen, schauen neidvoll auf diese großzügige Versionierung…).

Das IT-Sicherheitsgesetz 3.0 ist jedenfalls noch ein komplett ungelegtes Ei, gleichzeitig ist sicher, dass es so ein Gesetz geben muss. Denn das bisherige IT-Sicherheitsgesetz (1.0 und 2.0) setzt unter anderem die europäische NIS-Direktive um – und die ist ja soeben durch NIS2 abgelöst worden. Ergo: Auch die Tage des IT-Sicherheitsgesetz 2.0 sind gezählt. Wann das Gesetz kommt? Naja, bis 2024 müssen wir. Der Rest ist Spekulation.

2. BSI-Lagebericht 2022: Plädoyer für präventive Sicherheitsmaßnahmen

Arne Schönbohm räumt nach #Cyberclown sein Büro im BSI. Das bedauern viele, doch the show must go on – oder so ähnlich, jedenfalls hat die Behörde ihren Lagebericht 2022 veröffentlicht.

Das ganze Werk finden Sie im Lesestoff. Die großen Schlagzeilen sind erwartbar: Es gab Security-Vorfälle im Kontext des russischen Angriffskriegs (vornehmlich Kollateralschäden) und der häufigste Security-Vorfall ist und bleibt Ransomware.

Zumindest bemerkenswert ist, wie das BSI in den sozialen Medien die Kernaussagen des Lageberichts selbst zusammenfasst: „Präventive IT-Sicherheitsmaßnahmen sind die wirkungsvollsten IT-Sicherheitsmaßnahmen“. Bemerkenswert ist das, weil es eine deutliche (und durchaus umstrittene) Position ist. Die USA mit ihrem Fokus auf Angriffserkennung und „aktive Verteidigung“ (aka selber hacken) würden das wahrscheinlich nicht so unterschreiben.

3. Die neue ISO/IEC 27001 ist da – und jetzt?

Es ist einer der erfolgreichsten Standards der Welt: die ISO/IEC 27001. Wer ein Security-Managementsystem zertifiziert hat, für den ist die Norm höchstwahrscheinlich die Grundlage.

Dieses Jahr ist eine neue Version der ISO/IEC 27001 erschienen. Aus ISO/IEC 27001:2013 wird ISO/IEC 27001:2022 – und nicht nur das Deckblatt, auch die Inhalte haben sich maßgeblich verändert: Kein Control ist geblieben, wie es war, und sogar die grundlegende Struktur ist eine andere.

Was machen Sie nun also mit Ihrem Zertifikat und was müssen Sie tun, damit die Re-Zertifzierung nach der „neuen ISO“ nicht schief geht? Auch dazu gibt es natürlich eine Organisation, die das regelt, und zwar die IAF (International Accreditation Forum). Das Dokument, mit dem sie das regelt, hat den blumigen Titel IAF MD26 und ist nun veröffentlicht.

Damit Sie es nicht müssen, hat mein Kollege Peter Breidbach das Ding gelesen und kurz und bündig zusammengefasst, was Sie nun tun müssen. Sie finden den Text im Lesestoff, Spoiler: Keine Raketenwissenschaft. Puh.

4. „Defensible Architecture“ – neues SANS-Whitepaper

Robert M. Lee und Tim Conway haben ein neues Whitepaper veröffentlicht. Nun sind die beiden ja nicht gerade Leichtgewichte im globalen Diskurs um OT-Security. Das Whitepaper ist in vielerlei Hinsicht amerikanisch: Top 5-Maßnahmen statt ein vorsichtiges „eigentlich ist alles wichtig“, und Angriffserkennung und Incident Response nehmen einen hohen Stellenwert ein – erwartungsgemäß, denn basierend auf dieser Überzeugung hat Robert M. Lee ja auch sein Unternehmen Dragos aufgebaut.

Insgesamt ist das Whitepaper nichts bahnbrechend Neues, aber die Basics sind gut lesbar und gut verdaulich verpackt. Wenn Sie Ihrem Kollegen oder Chef aus der IT erklären müssen, auf welche Maßnahmen es in der OT ankommt, ist das kein schlechter Start (Link im Lesestoff).

Mein Lieblingskapitel ist das über die „defensible Architecture“. Defensible, dafür gibt es noch nicht einmal ein deutsches Wort (verteidigbar?! Linguee bietet mir „zu verteidigend“ an….wunderschön). Aber der Begriff fasst das Ziel vieler elementarer Security-Maßnahmen so gut zusammen, dass ich ihn ab sofort in meinen Denglisch-Wortschatz übernehmen werde. (Gute Übersetzungsideen bitte postwendend zu mir.) „Defensible“ ist ein guter Kompass für Designentscheidungen. Alles, was die Komplexität reduziert und / oder die Übersicht fördert macht eine Architektur leichter zu verteidigen. Eine Ritterburg bauen Sie ja auch eckig, ohne Firlefanz in den Außenmauern und mit Ausgucken oben auf den Zinnen.

Und: „Defensible“ ist mal eine Maßnahme, die für OT leichter ist als für IT, weil sich nicht alles so schnell ändert bzw. ändern muss.

5. NAMUR-Positionspapiere zur Verwaltungsschale

Die Verwaltungsschale ist irgendwie sehr deutsch. Wir haben damit eine Vorreiterrolle – nirgendwo sonst ist die konkrete Beschreibung eines digitalen Zwillings so weit fortgeschritten. Und wir verkaufen diese Vorreiterrolle ziemlich schlecht. Schon der Begriff „Verwaltungsschale“ knirscht irgendwie zwischen den Zähnen. Gibt’s da ne Vision oder macht das wieder nur Arbeit?

Es gibt eine Vision, und die hat auch etwas mit Security zu tun. Security, das haben Sie auch in diesem Briefing wieder gelesen, lebt von einer guten Übersicht über die Systeme, die sie schützen will. So oft beginnen wir Security-Projekte – und verbringen mindestens die erste Projekthälfte mit dem Suchen von Informationen und dem Nachdokumentieren von Informationen, von denen wir dachten, dass sie doch bestimmt schon irgendwo sind: Woraus besteht mein System? Wie hängt es zusammen? Was kann es? Was ist besonders wichtig?

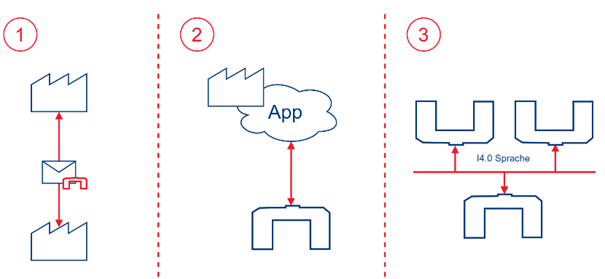

Und jetzt stellen Sie sich vor, am Anfang dieses Security-Projektes und sowieso jeden Tag im Betrieb hätten Sie diese Informationen einfach auf Knopfdruck exportierbar. Das ist die Verwaltungsschale Typ 1. Oder, noch besser: Die Informationen landeten direkt über eine Schnittstelle in Ihren Security-Tools. Das wäre Verwaltungsschale Typ 2. Oder, absolute Sahne: Ihre Systeme können untereinander kommunizieren: „hey, Stopp mal kurz, es gibt hier eine neue Schwachstelle für Software XY, läuft die bei dir?“ – „nö, nie gehört.“ – „alles klar, dann weitermachen“. Voilà, Verwaltungsschale Typ 3.

Diese drei Verwaltungsschale-Typen (und auch die obenstehende Grafik) sind nur ein Teil der guten Inhalte, die nun in zwei NAMUR-Positionspapieren veröffentlicht worden sind (siehe Lesestoff): eines zu Arten von Verwaltungsschalen und ein weiteres zu Use Cases in der Prozessindustrie. Mit dem Wort „Positionspapier“ ist es übrigens ähnlich wie mit der „Verwaltungsschale“ – lassen Sie sich davon nicht abschrecken. Die beiden Papiere sind wunderbar lebhafte, lesbare Erklärstücke.

Zu den Use Cases der Verwaltungsschale im Rahmen des Security-Engineerings haben wir natürlich jede Menge Ideen. Dazu durfte ich unter anderem bei der NAMUR-Hauptsitzung im November einen Vortrag halten… Aber dazu mehr im kommenden Jahr.

6. Security unter Kontrolle: Das Programm steht!

Ja, und die aufregendste Nachricht habe ich mir für den Schluss aufgespart. Das Programm für unseren neuen Kongress „Security unter Kontrolle“ steht! Unser Programmbeirat hatte alle Hände voll zu tun – wir haben so viele Beiträge bekommen, dass wir weit über die Hälfte ablehnen mussten. Vielen, vielen Dank an alle, die etwas eingereicht haben. Es macht so viel Hoffnung zu sehen, wie viele tolle Ideen es im deutschsprachigen Raum gibt, um Security für Automatisierungstechnik machbarer zu machen.

Ebenso vielen Dank an alle, die so viel Vertrauen in diesen neuen Kongress haben, dass sie schon vor der Veröffentlichung des Programms Tickets gekauft haben. Wir tun alles, damit wir uns diese Vorschusslorbeeren verdienen.

Also: wir haben ein Knallerprogramm (Lesestoff), dem man absolut ansieht, wie viel Herzblut sowohl die Einreicher als auch der Programmbeirat in die inhaltliche Gestaltung gesteckt haben. Und auch das Rahmenprogramm wird immer besser – dank toller Sponsoren, die sich auf unser etwas anderes Sponsoring-Konzept einlassen.

Ich freue mich über jedes Gesicht aus der treuen Schutzhelm-Leserschar, das ich im Mai live sehen darf.

Stay secure!

Sarah Fluchs